Azureセキュリティの勘所!~Azureサービスと組み合わせた製品利用のご紹介~

みなさん、こんにちは!トレンドマイクロの佐々木です。私はソリューションアーキテクトとして、業種を問わず幅広いお客様に対して製品訴求・技術支援に従事しています。

トレンドマイクロは、お客様がパブリッククラウド環境をより安全に利用するために、"Cloud One"というソリューションブランドを持っています。

そのCloud Oneシリーズの中で、私はCloud One Network Securityという製品を担当しています。

筆者プロフィール

トレンドマイクロに入社してからほどなくしてコロナ禍となり、リモートワーク中心の働き方となりましたが、部署を問わずメンバーがサポートし合える環境で、すぐ会社に慣れることが出来ました。また、以前はプライベートで年1回はフルマラソンを走っていたのですが、ここ2年は参加できておらず、いつ再開していいものか悩み中。

パブリッククラウドにおけるセキュリティの勘所とは?

唐突ですが、ユーザーがパブリッククラウドを利用するメリットとは何でしょうか?

まず、「利便性の向上」、「コスト削減」、「サービスのスケーラビリティ向上」といったポイントがあげられると思います。

昨今では、「DX(デジタルトランスフォーメーション)の促進」という考え方もあるかと思います。

こうした背景を受け、ユーザーのオンプレミスからクラウドへの移行の潮流はずっと以前から始まっており、今もなお加速しています。

ではその反面、クラウド移行で気をつけなければいけないポイントはどこでしょう?

まず抑えなければいけない視点として、パブリッククラウドが掲げる「サービス事業者とユーザの間で、責任を共有する」というセキュリティ上の新たな概念があります。

これは言いかえれば、「クラウドで便利になるといっても、オンプレミスと変わらずユーザ自身がセキュリティ対策をしていかなくてはいけないポイントが、クラウド活用の各フェーズに存在する」ということです。

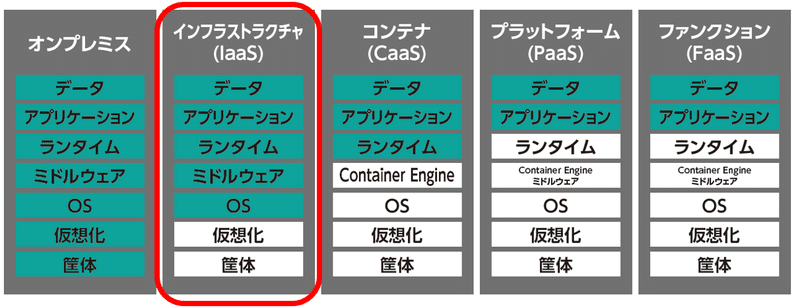

この両者の責任共有の範囲に関しても様々な要素が混在しますが、ここではユーザのクラウド移行の初期フェーズと解されるIaaS環境で考えてみたいと思います。

▼クラウドセキュリティ責任共有モデル

IaaS環境においては、「オンプレミスでやっていることと同じことをクラウドで実現する」ことがシステムの基本理念になりますので、

最も大きな利用対象はAWSでいえば「EC2インスタンス」、Azureでいえば「仮想マシン」となるところ、

IaaS環境におけるOSから上のレイヤーに関しては、ユーザ自身でセキュリティ対策を実施をする必要があります(上図の赤枠参照)。

この場合、オンプレミスと変わらず自分たちがセキュリティ対策をしていかなくてはいけない重要なポイントが「脆弱性対策」となります。

私が担当するCloud One Network Securityは、まさにこうしたIaaS環境の脆弱性対策で必要となるものです。

クラウド内のネットワークレイヤ上で動作するデバイスとして、お客様クラウド環境の入口/出口のトラフィックを検査し、

お客様IaaS環境のセキュリティレベルを向上させます。

本製品は今年の2月に国内リリースされたばかりでして、対応クラウドはAWS・Azureとなります。

今回はパブリッククラウド市場で急速にシェア拡大中のAzureにおける、Cloud One Network Securityの展開についてご紹介したいと思います。

Azure上でのCloud One Network Security

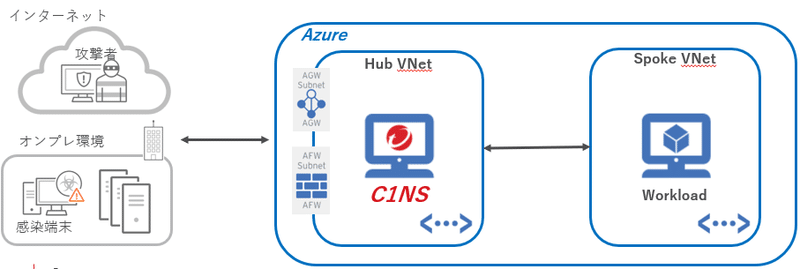

▼Azure上の動作イメージ

上図はCloud One Network SecurityがAzure上で動作する簡潔なイメージとなります。

ここでぜひ覚えて頂きたいポイントは、Cloud One Network Securityはアプライアンス製品であり、製品がインストールされたVMであるという点と、このVMを外部境界面に配置頂くことで、最も効果的にご利用頂けるという点です。

具体的には、Azureの「Hub/Spokeモデル」の「Hub」VNetに配置頂くことで、配下のワークロード環境を包括的に監視することが可能となります。

検査のロジックに関しましては、弊社が長年オンプレミスで運用していますIPS製品「TippingPoint」と同じエンジンが採用されています。

脆弱性対策/不正通信対策で効果を発揮することはもちろん、過検知も非常に少ないので、手離れしたまま運用できる点も大きなメリットとなります。

Azure Sentinelとの連携

以上、Azure(特にIaaS環境)にCloud One Network Securityを導入することで、お客様のクラウド環境をよりセキュアにすることができます!とアピールさせて頂きました。

ここからは、製品の非機能的な部分での付加価値を考えたいと思います。

本記事では、Azureを代表するセキュリティサービスである「Azure Sentinel」に、Cloud One Network Securityを組み入れることで

トレンドマイクロのインテリジェンスをお客様のAzureセキュリティに取り込める点をご紹介したいと思います。

「Azure Sentinel」は、端的にいいますとログの相関分析(SIEM)と自動的なインシデントレスポンス(SOAR)を一貫して提供する、Azure上のセキュリティサービスです。

各デバイスのセキュリティ・ログを漏れなく適切に管理しながら、インシデント検知時には自動で対処する運用を目的とした、Azureの少し応用的なサービスといえます。

Cloud One Network Securityは、製品機能としてAzure Monitorをサポートしますので、非常に簡単に自身の検知ログをAzure Sentinelに組み込むことが可能です。

あとはお客様のご要望次第で様々なカスタマイズが可能です!

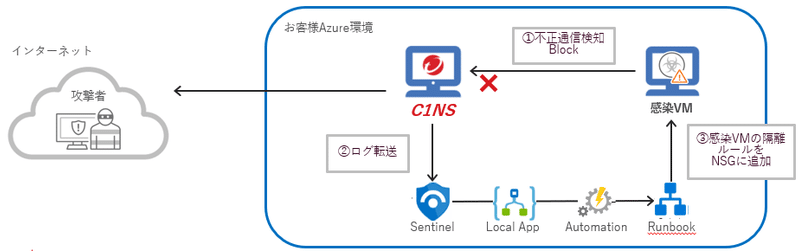

▼Azure Sentinelと連携した感染VMの自動隔離

例えば、Azure Sentinelと連携させることで、上図のような自動レスポンスが可能になります。

まず、外部に向けて攻撃者との不正通信を試みたクラウド内の感染ホストは、Cloud One Network Securityの機能により当不正通信はブロックされます(上図①)。

もっとも、「不正通信が外に出ないとしても、感染が疑われるホストはネットワーク上から隔離したい!」というご懸念があるかと思われます。

オンプレミスの運用では、こうした場面では感染端末に繋がっているLANケーブルを抜線し、会社NWから隔離することが一般的に推奨されていますよね。

この隔離ですが、上図のようにAzure Sentinelを筆頭としたAzure上の各種サービスと連携することで、

感染ホストが属するNSGからの論理的なネットワーク隔離というかたちで自動対処することが出来ます(上図②および③)。

「SOAR」と聞くと何やら難しそうな感じがしますが、要はAzure上でアクションのフローを並べたPlaybookを作成して、そのPlaybookに従って情報収集や操作が実行されるだけと思えばシンプルですよね。

またこの一例は、Cloud One Network Security以外はAzureで用意されているサービスとなりますので、単純にCloud One Network SecurityをAzure上で展開するだけで成立する例となります。

以上、簡単ではありますがAzure Sentinelとの連携イメージをご紹介しました。

Cloud One Network SecurityのAzure版をご導入頂くお客様につきましては、こうした運用上のご要望を弊社がごいっしょに考えていきますので、ぜひご検討頂けますと幸いです!

▼Microsoft様・トレンドマイクロ共同ホワイトペーパー ~マイクロソフトとトレンドマイクロの連携で実現する一段上のクラウドセキュリティ

Microsoft様と対談形式のホワイトペーパーを作成しました。サクッと読める内容となっていますので、特にAzure導入を検討されている方はご参照頂ければ幸いです。

▼Cloud Oneソリューション YouTube動画リスト

▼クラウドセキュリティはまとめてシンプルに Trend Micro Cloud One™ on AWS

それではみなさん、今日も素敵なデジタルライフをお過ごしください!

【該当ポジション求人】

【参考資料】

▼Cloud One Network Security概要